События

Почему выбирают нас?

| 10 дней бесплатно для тестирования услуг | |

| Скидки до 15% при оплате от 6 месяцев | |

| Круглосуточная техническая поддержка | |

| Желающим уйти — возвращаем деньги | |

Новости

27.12.2022

График работы в праздники

07.10.2022

Передача полномочий ООО "Регистратор"

30.05.2022

Изменение цен

« вернуться к списку новостей

Уязвимость в системе управления web-контентом Drupal

16.10.2014

В выпуске системе управления web-контентом Drupal 7.32 устранена критическая уязвимость (CVE-2014-3704), позволяющая осуществить подстановку SQL-кода.

Уязвимости присвоен наивысший уровень опасности (Highly critical), сигнализирующий на возможность осуществления удалённой атаки, способной привести к получению доступа к системе.

Уязвимость вызвана ошибкой в реализации метода "prepared statement" в интерфейсе абстрактного доступа к БД и может быть эксплуатирована анонимным посетителем. Отправив специально оформленный запрос к сайту, реализованному на базе Drupal, атакующий может выполнить произвольный SQL-запрос на сервере, манипулируя которым можно добиться выполнения PHP-кода или получения доступа к серверу.

Сообщается, что уже подготовлен рабочий прототип эксплоита, о он пока не опубликован в открытом доступе. В тестовом сценарии фигурирует передача значения "1 ;INSERT INTO {test} SET name = 'test12345678'; -- ".

Уязвимость была выявлена компанией Sektion Eins, нанятой одним из пользователей Drupal для аудита исходных текстов данной CMS. Проблеме подвержены все выпуски Drupal 7, при этом атаку достаточно сложно отследить. Всем пользователям Drupal рекомендовано немедленно обновить свои системы. Проблема проявляется в том числе и при закрытии сайта через перевод в режим сопровождения (Maintenance mode). Без обновления Drupal или применения патча избежать атаки можно только заблокировав доступ ко всем скриптам, например, перенаправив все запросы на статическую web-страницу.

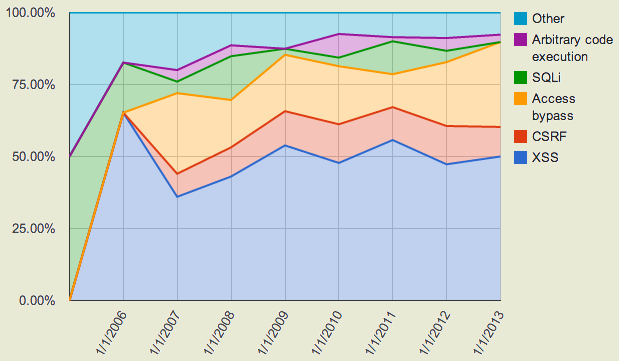

Динамика обнаружения уязвимостей в Drumap

Дополнение: информация о технике атаки уже воссоздана некоторыми исследователями и опубликована в сети (эксплоит 1, эксплоит 2).

Пример запроса для тестирования своих систем на наличие уязвимости:

"?name[0%20;update+users+set+name%3d'owned'+,+pass+%3d+'$S$test'+where+uid+%3d+'1';;#%20%20]=test3&name[0]=test&pass=shit2&test2=test&form_build_id=&form_id=user_login_block&op=Log+in"

По материалам статьи "Критическая уязвимость в системе управления web-контентом Drupal"